- 躬行电子签章系统

- 躬行可信时间戳

- 躬行安全认证网关

- Web服务器智能监控与安全防御

躬行电子签章系统

-

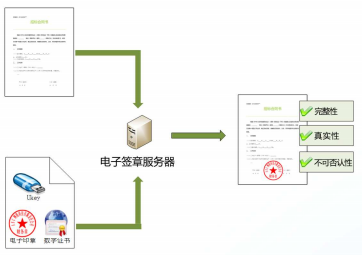

躬行电子签章基于PKI/CA机制,采用电子签名技术在电子文档和电子表单上实现电子签章、指纹签章或手写签名。电子签章系统可以辨识电子文件签署者的身份,确保文件的真实性、完整性和不可抵赖性。系统可广泛应用于政府部门的电子政务、网上电子商务(网上招投标、电子合同等)、司法、金融、物流、医疗卫生等领域。

产品由电子签章系统(软件)、电子印章UKey(内置用户数字证书、用户私钥、电子公章)组成,结构如下图所示:

- 系统主要功能如下:

单页签章:在电子文档某一页的指定位置上进行盖章,实现该功能需要印章钥匙盘,同时需要密码确认用户身份。

多页签章:在电子文档的多页的同一位置上进行盖章,所需条件同“单页签章”。

骑缝签章:支持对电子文档签骑缝章,支持灵活的骑缝章签章模式。

签章认证:认证签章有效性,并显示证书用户甄别名称、证书颁发者、签章签发时间、签章机器硬件信息等。

印章撤销:撤销电子文档中的指定印章,只有原始签章人拥有此权限。

文档签章信息查询:可查询该文档中所有电子签章的信息。

躬行可信时间戳

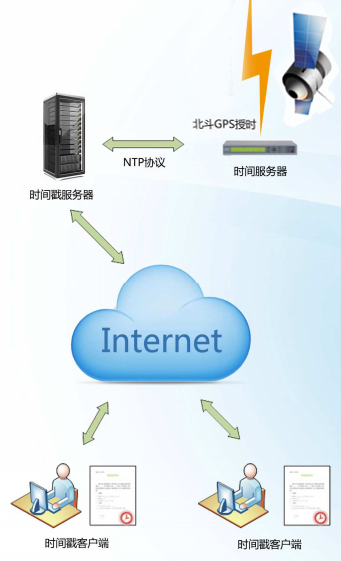

时间戳是由权威、可信的第三方时间戳服务中心颁发的具有法律效力的电子凭证,包括电子数据的摘要、产生时间、以及时间戳服务中心的数字签名等信息。时间戳和电子数据唯一对应,用于证明原始文件在签名时间之前已经存在,确保其真实性和可靠性。 躬行可信时间戳遵循RFC3161时间戳协议以及相关的数字时间戳标准,符合《电子签名法》相关规定,可广泛应用于电子商务、电子政务、司法、金融、医疗卫生等应用领域,解决电子文件与时间相关的法律效力问题。

产品由可靠时间戳服务器、时间戳应用组件和时间服务器三部分组成,系统结构如下图所示:

- 产品功能如下:

法律有效性:提供电子数据在特定时间有效的法律依据,符合《中华人民共和国电子签名法》及相关法律规定。

可信时间源:支持北斗/GPS双模授时,支持NTP时间服务器时间同步。

开放性:系统遵循RFC3161时间戳协议规范,完全符合国家《信息安全技术公钥基础设施时间戳规范》标准、《卫生系统电子认证服务体系系列规范》要求,提供C++,C#,Java开发接口。

躬行安全认证网关

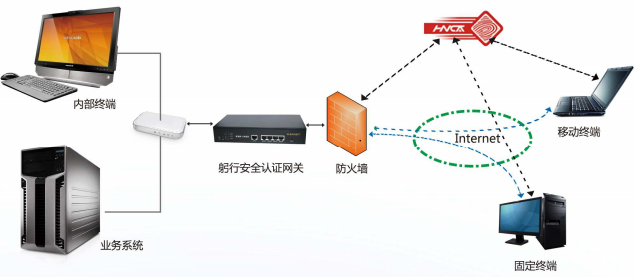

随着互联网技术的飞速发展,企业纷纷将网络应用系统从专用或内部网扩展到互联网上,并利用安全边界设备抵御网络攻击、防止内部数据泄露。躬行安全认证网关利用网络封包技术、密码学技术等,保证信息传输的安全性、保密性、有效性和不可抵赖性。

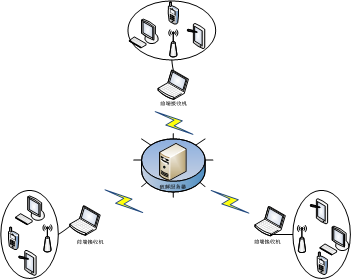

躬行安全认证网关位于企业内部网的边缘,介于企业服务器与远程用户之间,控制二者之间的通信。客户与安全网关之间利用SSL建立安全通道,对传输的数据包进行加密,完成身份认证,允许合法的用户访问企业内部网络;CA中心作为第三方权威认证机构,提供数字证书等支撑服务。典型部署环境如下图:

- 产品特点:

遵循国家《SSL VPN技术规范》的要求,使用硬件模块实现数据加解密、签名验证和随机数生成等功能,同时,密钥的协商和管理过程严格遵从规范要求,具有更高的安全性。

基于B/S架构的应用,客户端无需安装任何软件。用户采用IE或Firefox等浏览器即可完成身份认证和加密隧道建立,完成数据传输。支持软证书和UKEY证书的认证方式,利用LDAP、OCSP完成证书合法性验证,支持双向身份认证。

提供了管理日志和运行日志记录功能,帮助管理诊断系统、配置界面简单,使用方便,后台业务服务器均可单独设置。

Web服务器智能监控与安全防御

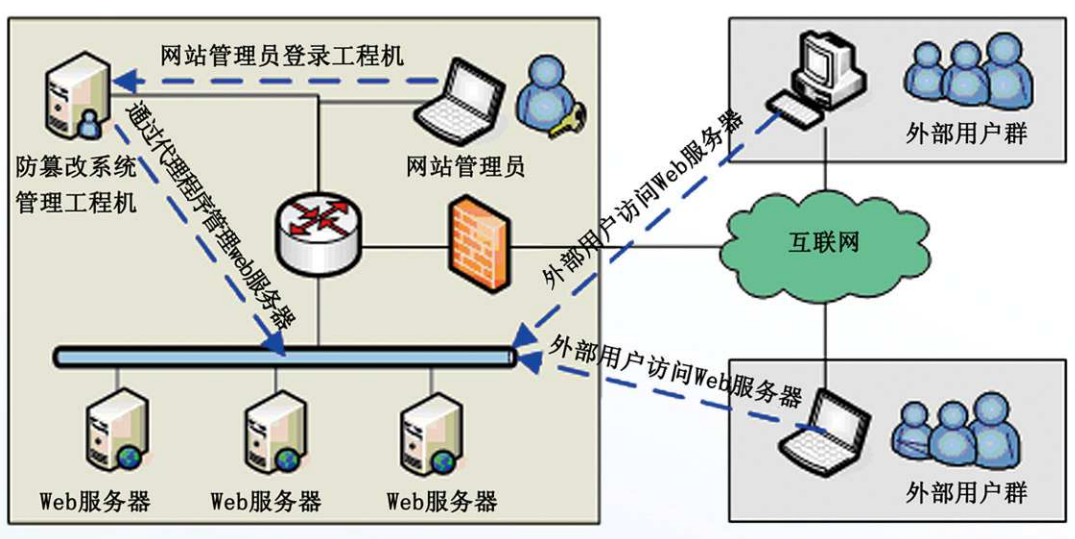

网站是政府、企业等对外的窗口和实施电子政务、电子商务的重要平台,但同时也是黑客入侵服务器和广大用户的舞台。本产品集网站监控、防护、认证和安全管理为一体,采用密码技术、文件/进程驱动监视、病毒木马自动防御等关键技术,实现网站的安全防护目标。

产品由3部分组成:系统服务器端、监控专用机和系统管理端,系统典型网络环境如下图所示:

- 产品主要功能如下:

全面监控:实现对Web站点文件的完整性校验、站点文件的篡改回复、敏感文件防窃取和关键文件的访问控制等功能,达到对Web站点目录下的网页、电子文档、图片、数据库等任何类型的文件全面监控和保护。

攻击阻断:实现对进程合法性校验、木马病毒窃密行为的主动防御和软件自我保护等功能,达到实时阻断任意恶意进程和网络攻击行为,并保证系统能够稳定运行。

安全管理:实现日志审计、授权更新和全方位多层次的策略配置功能。

安全认证:对经本系统保护的可信Web站点,在网站的醒目位置上设置认证标签,给予权威认证。

“捕风者”WIFI网络突破平台

系统通过对WiFi密码算法和协议脆弱性的分析,结合GPU计算加速,实现对WiFi网络密码认证和加密通信的有效破解,破解成功率达到70%以上。

平台由密码破译服务器和前端侦查平台组成:

- 主要功能:

扫描侦查:启动无线扫描程序,发现周围无线SSID分布和信号强度;侦听通信获得关键认证信息,必要时也可采用强制断开连接(deauthentication)攻击。

破解任务上传:向密码破译服务器提交破解任务。

WIFI接入:根据密码破译服务器返回的目标网络认证密码,实现现场WIFI接入。

通信破解:现场破解用户通信,显示用户上网浏览和输入的敏感信息。